Skambučių centro saugumo kontrolinis sąrašas

Apsaugokite savo skambučių centrą naudodami mūsų išsamų saugumo kontrolinį sąrašą. Sužinokite apie prieigos kontrolę, šifravimą, atitiktį ir daugiau!...

Išsamus skambučių centro atitikties kontrolinis sąrašas, padėsiantis jums išlaikyti atitiktį teisiniais reikalavimais ir apsaugoti kliento duomenis.

Kaip verslo savininkas, žinote teisinės atitikties su taikomais įstatymais ir nuostatais svarbą. Skambučių centrai, kuriuose saugomi daug jautrių kliento duomenų, yra ypač rizikoje. Kaip maksimaliai padidinti pagalbos stalo saugą ?

Štai kaip: vadovaudamiesi patogiu skambučių centro atitikties reikalavimų sąrašu. Jį užbaigę, padėsite savo skambučių centrui išlikti saugiam.

Tai yra įrankis, padedantis visų rūšių kontaktų centrams išlaikyti atitiktį su naujausiais teisiniais reikalavimais. Užtikrindami, kad jūsų agentai laikytųsi toliau išvardytų taisyklių, galite sumažinti baudų ar kitų sankcijų riziką.

Skambučių centro atitikties kontrolinis sąrašas gali būti naudojamas bet kokio dydžio įmonių. Mūsų kontrolinis sąrašas padės jūsų verslui laikytis įstatymo, nesvarbu, ar tai maža įmonė su vienu kontaktų centru, ar didelė įmonė su keliais skambučių centrais .

Tai yra jūsų atitikties programos pagrindas. Be saugios tinklo, visos jūsų skambučių centro operacijos yra atidarytos pavojui.

Nes tai padeda apsaugoti jūsų kliento duomenis nuo neteisėto prieigos, vagystės ar modifikacijos.

Jei nesate tikri, nuo kur pradėti, apsvarstykite galimybę dirbti su IT saugumo konsultantu. Tai gali būti padaryta dviem būdais:

Patarimas: norėdami gauti daugiau informacijos apie saugios tinklo infrastruktūros sukūrimą ir palaikymą, kreipkitės į Nacionalinį standartų ir technologijų institutą (NIST).

Žiniatinklio paslaugos yra labai tikslinamos kenkėjiškos programos. Kredito kortelės operacijos nėra išimtis, todėl kontaktų centrai taip pat turi būti apsaugoti nuo jų. Tokios programos sukūrimas yra proaktyvus požiūris į kibernetinių grėsmių ir pažeidžiamumo valdymą.

Tai padeda jums nustatyti, prioritizuoti ir pašalinti saugumo problemas, kol jos tampa problemomis jūsų verslui ar klientams. Tokia programa taip pat gali jums pasakyti tiksliai, ką daryti saugumo pažeidimo atveju.

Apsaugota prieiga prie kortelės turėtojo duomenų reiškia bet kokią informaciją apie klientą, kuri saugoma jūsų sistemoje. Tai gali apimti vardus, adresus, telefono numerius, kredito kortelės numerius ir daugiau.

Tai neleistina hakeriams gauti prieigą prie kortelės turėtojo informacijos ir naudoti ją sukčiavimui ar tapatybės vagystei. Be to, tai neleistina neteisėtai persiųsti kortelės turėtojo duomenis.

Pirmiausia, įsitikinkite, kad laikotės Mokėjimo kortelės industrijos duomenų saugumo standarto (PCI DSS standarto) reikalavimų. Tada, įgyvendinkite stiprią prieigos kontrolės priemonę, saugančią jūsų klientų privačias detales.

Patarimas: vengite kliento duomenų saugojimo ir pašalinkite bet kokius anksčiau saugotus duomenis.

Norint užtikrinti, kad jautrūs kortelės turėtojo duomenys būtų persiųsti saugiai, reikalinga galinga kriptografinė sistema ir šifravimas.

Tai dokumentas, kuriame aprašomas organizacijos požiūris į savo elektroninės informacijos apsaugą.

Tai suteikia darbuotojams sistemą, kurios reikia laikytis tvarkant jautrius duomenis, ir taip padeda apsaugoti verslą.

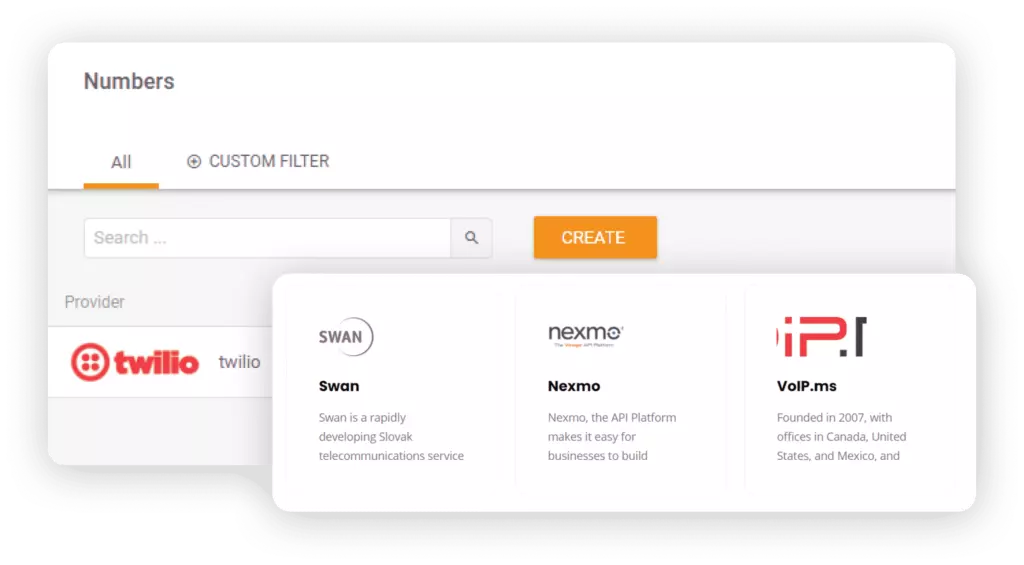

Prieigos kontrolė yra procesas, kuris leidžia jums valdyti, kas turi prieigą prie jūsų sistemų ir duomenų. Pasirinkti pagalbos stalo programinę įrangą , kuri turi visas naujausias saugumo galimybes, yra būtina.

Tai apsaugo jūsų duomenis nuo neteisėtos prieigos, sumažina vidinės sukčiavimo ir piktnaudžiavimo riziką ir padeda apsaugoti kliento privatumą.

Raktas yra pasirinkti automatizuotą pagalbos stalo programinę įrangą, tokią kaip LiveAgent visoms priemonėms kontroliuoti jūsų vardu. Tai sprendimas, padedantis jums saugiai valdyti visas kliento užklausas iš vieno sąsajos.

Pasirinkę tokį įrankį, padidinsit jūsų klientų duomenų saugumą. LiveAgent suteikia:

Prieš priimdami finansinius įsipareigojimus, galite nemokamai išbandyti LiveAgent.

Šifravimas yra duomenų konvertavimo į šifrą procesas, kad jį galėtų pasiekti tik tie, kurie turi dešifravimo raktą.

Tai užtikrina klientams, kad persiųsti duomenys yra apsaugoti nuo klausymosi ir kitų perėmimo formų.

Yra keletas skirtingų šifravimo protokolų, kurie gali būti naudojami, tokių kaip Secure Sockets Layer (SSL) ir Transport Layer Security (TLS), abu kritiniai kibernetinio saugumo atitikties palaikymui balso operacijose.

Patarimas: jei naudojate LiveAgent pagalbos stalo , galite pasinaudoti jo integruotu šifravimu. LiveAgent šifruoja visus duomenis pagal numatytuosius nustatymus per SSL (HTTPS) ir TLS, todėl visas srautas tarp jūsų svetainės/programos ir mūsų serverių yra saugus.

Norint neleisti jokios sukčiavimo veiklos, svarbu neleisti prieigos prie kliento mokėjimo informacijos.

Neleistina prieiga padeda apsaugoti jūsų klientų finansines detales nuo vagystės kibernetinių nusikaltėlių.

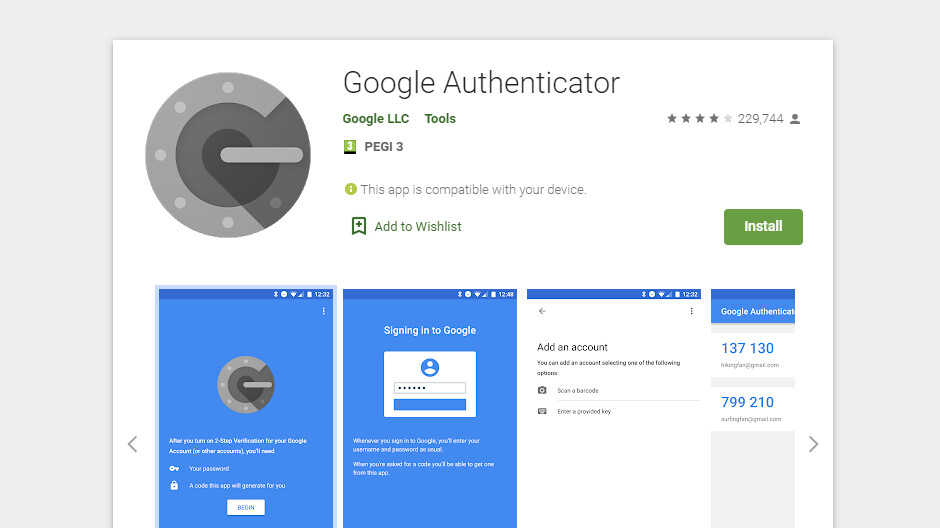

Pirmiausia, įsitikinkite, kad jūsų darbuotojai žino apie savo atsakomybę dėl jautrių duomenų apsaugos. Naudokite stiprias autentifikacijos procedūras, tokias kaip dvifaktorinis autentifikavimas ir vienkartiniai slaptažodžiai. Taip pat šifruokite visus duomenų perdavimus tarp mokėjimo terminalų ir serverių, kad niekas jų negalėtų perimti tranzito metu.

Jei turite sekti šiuos duomenis, įsitikinkite, kad jie saugomi saugioje vietoje ir kad prieiga yra ribota tik įgaliotiems asmenims.

Tai neatitinka GDPR įstatymo ir lengvai leidžia neteisėtiems asmenims pasiekti šią informaciją.

Jei turite daryti pastabas, įsitikinkite, kad naudojate saugų jų saugojimo metodą. Tai gali apimti užrakintus sąsiuvinius seife arba šifruotą failų saugojimo sistemą.

Mobilių telefonų naudojimas kontaktų centre padidina duomenų nuostolių arba vagystės riziką.

Tai sumažina jautrių informacijos nuostolių arba vagystės šansus dėl darbuotojo klaidos, tokios kaip įrenginio praradimas.

Edukuokite savo darbuotojus apie kibernetinio saugumo riziką, susijusią su asmeninio įrenginio naudojimu, ir įsitikinkite, kad jie supranta duomenų saugumo svarbą. Reikalaukite, kad darbuotojai apsaugotų savo įrenginius slaptažodžiu ir įdiegtų reputacingos saugumo programas. Įsitikinkite, kad visi jautrūs duomenys yra šifruoti prieš saugojimą arba perdavimą mobiliajame įrenginyje.

Tai yra vienas iš geriausių būdų nustatyti pažeidžiamumus, kol jie tampa problema jūsų organizacijai ar klientams.

Tai padeda jums neleisti neteisėtos prieigos, duomenų nuostolių ar vagystės iš žmonių, kurie gali bandyti patekti į jūsų sistemą per dar nesurastas silpnybes ir spragas.

Įdiekite tinklo saugumo stebėjimo įrankį, kad sekytumėte visą veiklą. Nustatykite įspėjimus, kad būtumėte informuoti apie bet kokią įtartina veiklą, kuri vyksta realiuoju laiku. Reguliariai testuokite savo tinklų saugumą, vykdydami pažeidžiamumo skenavimus ir penetracijos testus.

Asmeninių duomenų grėsmės - Viena iš dažniausių pavojų kontaktų centre yra duomenų vagystės arba nuostolių rizika. Agentai turi prieigą prie didelės asmeninės informacijos, įskaitant socialinio draudimo numerius, banko sąskaitos detales ir kredito kortelės numerius. Todėl svarbu, kad visi agentai gautų tinkamą darbuotojų mokymo apie tai, kaip saugiai saugoti ir persiųsti šiuos duomenis.

Vidinės grėsmės - Skambučių centro agentai gali kelti riziką centrui, jei jie turi prieigą prie jautrių informacijos ir tampa nepatenkinti. Svarbu reguliariai stebėti agento veiklą ir turėti politiką, kuri riboja prieigą prie tam tikrų duomenų.

Laikinai dirbantys darbuotojai - Skambučių centrai dažnai samdo laikinai dirbančius darbuotojus, kad tvarkytų didžiausius apimtis arba pakeistų ligotas darbuotojus. Svarbu imtis žingsnių, kad šie darbuotojai būtų mokyti centro politikos ir procedūrų bei suprastų riziką, susijusią su darbu skambučių centre, kitaip jie gali netyčia sugriauti jo saugumą.

Atsitiktiniai spustelėjimai - Kartais darbuotojai spustelėja nuorodas arba atidaro failus, kurių neturėtų, dėl to įdiegiama kenkėjiška programa arba vagystės duomenys. Būtina turėti apsaugos priemones nuo tokių klaidų, tokias kaip stiprus slaptažodžio apsauga ir saugumo programinė įranga.

Darbuotojas su neapykanta - Darbuotojas, kuris turi neapykantą įmonei arba kitam agentui, gali padaryti daug žalos. Pavyzdžiui, jie galėtų atskleisti jautrius duomenis, sabotažuoti sistemas arba priekabiavti kitiems darbuotojams. Svarbu atidžiai stebėti darbuotojų veiklą ir turėti politiką, kaip tvarkytis su tokiomis situacijomis.

Išorinės grėsmės - Žmonės iš šalies, kurie yra žmonės iš šalies, gali naudoti phishing arba kitus metodus, bandydami pavogti informaciją arba įdiegti kenkėjiškąją programą skambučių centro kompiuteriuose. Geriausias būdas apsisaugoti nuo šių grėsmių yra įgyvendinti stiprias saugumo priemones, tokias kaip užkardai, antivirusinė programinė įranga ir šlamšto filtrai.

Terminas atitiktis reiškia CSR laikymąsi konkrečių įmonės politikos ir procedūrų kliento sąveikos metu.

TCPA sutikimas galioja tol, kol vartotojas jį panaikina arba atitinkama įmonė nutraukia susijusią rinkodaros kampaniją.

Norėdami pagerinti kontaktų centro atitiktį, turėtumėte įgyvendinti tinkamą agentų mokymo programą savo įmonėje, prižiūrėti darbuotojų darbą ir atlikti reguliarius NPS apklausas. Taip pat reguliariai atnaujinkite politiką, kad visi CSR būtų informuoti apie naujausius atitikties reikalavimus.

DNC (Do Not Call) taisyklės draudžia rinkodaros skambučius gyventojams, kurie užsiregistravo nacionaliniame DNC sąraše. TCPA (Telephone Consumer Protection Act) taisyklės apsaugo vartotojus nuo nepageidaujamų rinkodaros skambučių ir tekstinių žinučių.

Atitikties klausimai yra specifiniai klausimymai, kuriuos agentai gali būti paprašyti užduoti, norint patikrinti kliento ar užsakymo autentiškumą. Pavyzdžiui, CSR gali paprašyti kliento gimimo datos arba socialinio draudimo numerio, norint patikrinti jo tapatybę.

Tai užtikrina, kad agentai teikia tikslią ir nuoseklią informaciją klientams. Tai taip pat padeda apsaugoti CSR nuo atsakomybės, jei jie teikia netikslią arba klaidinančią informaciją kliento sąveikos metu.

Apsaugokite savo skambučių centrą naudodami mūsų išsamų saugumo kontrolinį sąrašą. Sužinokite apie prieigos kontrolę, šifravimą, atitiktį ir daugiau!...

Supaprastinkite savo skambučių centro nustatymą naudodami mūsų galutinį kontrolinį sąrašą! Sužinokite apie tikslus, įrankius, įdarbinimą ir sėkmės patarimus. Pr...

Išsamus skambučių centro reikalavimų kontrolinis sąrašas, apimantis programinę įrangą, internetą, įrangą, technologiją, CRM, skambinimo funkcijas, personalą, at...